Jak poprawić bezpieczeństwo strony internetowej? Kompleksowy przewodnik

Większość właścicieli stron żyje w błędnym przekonaniu: „Mój biznes jest za mały, by zainteresować hakera”. To niebezpieczny mit. Ataki nie są personalne – są w pełni zautomatyzowane. Twoja strona nie jest atakowana przez człowieka w kapturze, ale przez farmy botów, które skanują miliony adresów IP na sekundę w poszukiwaniu jednej, konkretnej luki w kodzie. Straszne. Ale można zabezpieczyć swoją stronę. Jak? Wszystko poniżej.

Dane powinny Cię przekonać!

Czy wiesz, że według danych Check Point Research, średnia liczba cyberataków na organizację wzrosła w ostatnich latach o 38%? Co gorsza, przejęta strona często nie znika z sieci. Staje się „zombie” – w tle rozsyła spam lub służy do ataków na inne serwery, podczas gdy Ty tracisz reputację w oczach Google i – co gorsza – klientów. I co teraz? Uważasz, że nie masz wpływu na to, co się stanie? Masz. Możesz zbudować, coś w rodzaju “odporności cyfrowej”.

Fundamenty: hosting to nie tylko miejsce na pliki

Wielu przedsiębiorców wybiera hosting, kierując się wyłącznie ceną. To błąd strategiczny. Bezpieczeństwo strony zależy od tego, jak głęboko Twój dostawca izoluje procesy. Brzmi skomplikowanie, ale zobacz:

- Infekcje krzyżowe (Cross-Site Contamination)

Jeśli Twój sąsiad na serwerze współdzielonym ma dziurawą wtyczkę sprzed 5 lat, haker może wykorzystać ją, by uzyskać dostęp do całego serwera, w tym do Twoich plików. Rozwiązaniem jest technologia CageFS, która zamyka każdego użytkownika w wirtualnej klatce

- PHP 8.3+: dlaczego wersja ma znaczenie?

Każda nowa wersja PHP to nie tylko wydajność, to przede wszystkim załatane luki, o których hakerzy już wiedzą. Używanie PHP 8.1 w 2026 roku to proszenie się o kłopoty, bo ta wersja nie otrzymuje już poprawek bezpieczeństwa (Oficjalny harmonogram wsparcia PHP).

Dlaczego hasło to Twoje najsłabsze ogniwo?

Tradycyjne hasło, nawet to najbardziej skomplikowane, przestało być skuteczną barierą. Stało się towarem, gdzie bazy danych zawierające miliardy rekordów z wycieków są sprzedawane za ułamki centów. Głównym zagrożeniem nie jest już „odgadnięcie” Twojego hasła, ale mechanizm zwany Credential Stuffing.

Jest wiele sposobów na stworzenie bezpiecznego hasła – o wszystkich mówi tekst na politykabezpieczenstwa.pl – TUTAJ

Większość użytkowników (według badań nawet 60-70%) powiela te same hasła w różnych serwisach. Jeśli 4 lata temu Twoje dane wyciekły z niszowego forum o hobbystyce, hakerzy posiadają Twój adres e-mail oraz zaszyfrowane (lub nie) hasło. Boty automatycznie testują tę kombinację na tysiącach innych witryn, w tym w panelu administracyjnym Twojej strony firmowej czy e-sklepu.

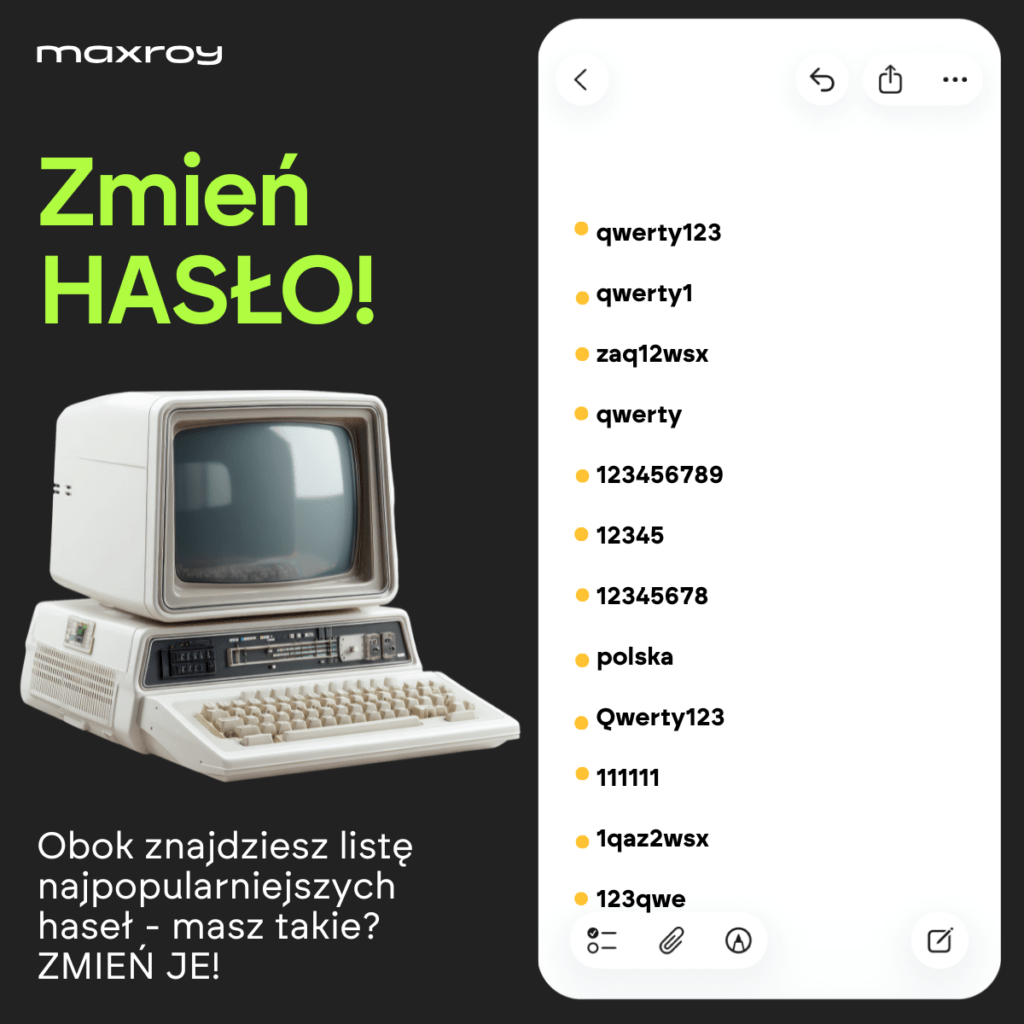

I można się z tego śmiać, ale prawda jest porażająca. Wycieki pokazują nam poziomy zabezpieczeń, ale również stopnie skomplikowania haseł. I tak w raporcie z 2024 roku od NordPass dostaliśmy nie tylko najczęściej używane hasła, ale też czas potrzebny do ich złamania:

123456 – poniżej sekundy

- qwerty123 – poniżej sekundy

- qwerty1 – poniżej sekundy

- zaq12wsx – poniżej sekundy

- qwerty – poniżej sekundy

- 123456789 – poniżej sekundy

- 12345 – poniżej sekundy

- 12345678 – poniżej sekundy

- polska – poniżej sekundy

- Qwerty123 – poniżej sekundy

- 111111 – poniżej sekundy

- 1qaz2wsx – poniżej sekundy

- 123qwe – poniżej sekundy

- 123123 – poniżej sekundy

- bartek – 58 sekund

- mateusz – 17 minut

- password – poniżej sekundy

- 1234567890 – poniżej sekundy

- marcin – 1 minuta

- lol123 – poniżej sekundy

Podaję za SpidersWeb i jednocześnie wzywam do rewizji swoich haseł – szczególnie Bartków, Mateuszy i Marcinów.

Ataki omijające SMS-y

Jeszcze niedawno kody SMS były szczytem bezpieczeństwa. Dziś hakerzy potrafią je przejąć poprzez tzw. SIM-swapping (wyrobienie duplikatu karty SIM) lub techniki socjotechniczne. Dlatego nowoczesna tożsamość opiera się na metodach odpornych na phishing.

Rozwiązanie: MFA i standard Passwordless

Aby skutecznie zabezpieczyć dostęp, musisz wdrożyć wieloskładnikowe uwierzytelnianie (MFA), które opiera się na dwóch z trzech czynników: coś co wiesz (hasło), coś co masz (smartfon/klucz) i kim jesteś (biometria).

- Aplikacje Authenticator: Zamiast SMS-ów, korzystaj z Google lub Microsoft Authenticator. Generują one kody wewnątrz urządzenia, co uniemożliwia ich przechwycenie na poziomie sieci komórkowej.

- Klucze sprzętowe (np. Yubikey): To obecnie najbezpieczniejsza metoda na świecie. Klucz fizyczny podpinany do portu USB lub przez NFC weryfikuje domenę, na której się logujesz. Jeśli haker stworzy idealną kopię Twojej strony logowania, klucz rozpozna oszustwo i nie prześle danych.

- Passkeys (Standard FIDO2): To technologia, która docelowo ma zabić hasła. Logujesz się do panelu strony tak samo, jak odblokowujesz telefon skanem twarzy lub odciskiem palca. Dane biometryczne nigdy nie opuszczają Twojego urządzenia, więc nie mogą wyciec z serwera.

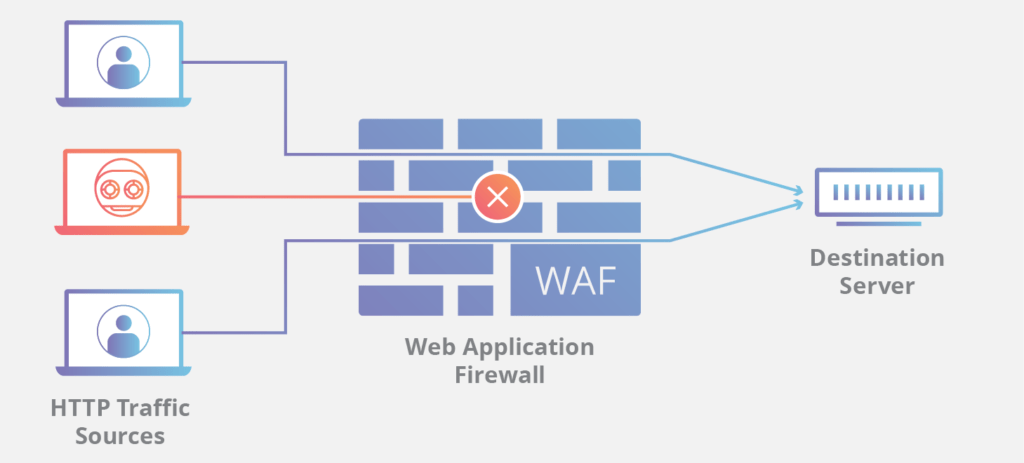

Aktywna ochrona: WAF (Web Application Firewall) i zaawansowane filtrowanie ruchu

Posiadanie zabezpieczonego kodu to tylko połowa sukcesu. Równie ważne jest to, co dzieje się, zanim zapytanie użytkownika w ogóle dotrze do Twojego serwera. Tradycyjne antywirusy na hostingu działają „po fakcie” – wykrywają wirusa, gdy ten już jest w Twoich plikach. WAF (Web Application Firewall) działa prewencyjnie.

Źródło: https://www.cloudflare.com/pl-pl/learning/ddos/glossary/web-application-firewall-waf

Jak działa WAF i dlaczego jest niezbędny?

Web Application Firewall to inteligentny filtr umieszczony między Internetem a Twoim serwerem. Analizuje on każde zapytanie HTTP pod kątem złośliwych wzorców.

- Blokowanie ataków Injection: WAF rozpoznaje próby wstrzyknięcia złośliwego kodu SQL do formularzy kontaktowych lub wyszukiwarek na stronie. Dzięki temu luka w kodzie Twojej wtyczki staje się nieaktywna dla hakera, bo zapytanie zostaje odcięte na brzegu sieci.

- Ochrona przed botami AI i Scraperami: W 2026 roku plagą są boty trenujące modele AI, które agresywnie skanują strony, zużywając zasoby serwera. Nowoczesne systemy WAF (np. Cloudflare) potrafią odróżnić pożytecznego bota Google od agresywnego bota typu „scraper” i zablokować ten drugi.

Security Headers – Twoje ciche wsparcie

To proste instrukcje wysyłane przez Twój serwer do przeglądarki użytkownika. Informują one przeglądarkę (np. Chrome czy Safari), jak ma się zachowywać, aby chronić osobę odwiedzającą Twoją stronę.

- Content Security Policy (CSP): To absolutny fundament w 2026 roku. CSP mówi przeglądarce: „Ładuj skrypty tylko z mojej domeny i z Google Analytics”. Jeśli hakerowi uda się wstrzyknąć złośliwy skrypt z innej domeny, przeglądarka go po prostu nie uruchomi. Źródło: Dokumentacja MDN dot. Content Security Policy

- HSTS (HTTP Strict Transport Security): Wymusza na przeglądarce korzystanie wyłącznie z bezpiecznego połączenia HTTPS. Eliminuje to ryzyko ataków typu SSL Stripping, gdzie haker próbuje „downgrade’ować” Twoje połączenie do zwykłego, nieszyfrowanego HTTP.

- X-Frame-Options: Chroni przed clickjackingiem. Zapobiega sytuacji, w której Twoja strona jest ładowana w niewidocznej ramce na innym portalu, aby wyłudzić kliknięcia użytkowników.

Praktyczne kroki do wdrożenia:

- Skorzystaj z Cloudflare: Nawet darmowy plan oferuje podstawowy WAF i ochronę przed atakami DDoS, co odciąża procesor Twojego serwera i zwiększa szybkość ładowania strony.

- Przetestuj swoją stronę: Wejdź na SecurityHeaders.com, wpisz swój adres i sprawdź, jaką ocenę otrzyma Twoja witryna. Jeśli zobaczysz „D” lub „F”, Twoje nagłówki wymagają natychmiastowej konfiguracji.

- Zastosuj zasadę „Virtual Patching”: Jeśli korzystasz z WordPressa, wybierz firewall (np. Wordfence lub Sucuri), który oferuje reguły aktualizowane w czasie rzeczywistym. Pozwala to na ochronę przed nowo odkrytymi lukami (tzw. Zero-Day), zanim zdążysz samodzielnie zaktualizować wtyczki.

Zarządzanie podatnościami (Vulnerability Management)

Większość współczesnych serwisów to „składanki” kodu pochodzącego od dziesiątek różnych autorów. Korzystając z systemów takich jak WordPress, PrestaShop czy Magento, opierasz bezpieczeństwo swojego biznesu na zewnętrznych wtyczkach, motywach i bibliotekach. Zarządzanie podatnościami to proces ciągłego monitorowania tych elementów pod kątem błędów, które hakerzy mogą wykorzystać do przejęcia kontroli nad stroną.

Mechanizm zagrożenia:

Gdy badacze bezpieczeństwa odkrywają lukę w popularnej wtyczce, informacja ta trafia do publicznych baz danych. Od tego momentu zaczyna się wyścig. Hakerzy tworzą skrypty, które w ciągu kilku godzin skanują cały internet w poszukiwaniu stron korzystających z tej konkretnej, dziurawej wersji rozszerzenia.

W 2024 roku krytyczna luka w jednej z wtyczek do optymalizacji zdjęć pozwoliła na zainfekowanie tysięcy witryn w mniej niż dobę zanim większość właścicieli w ogóle odebrała powiadomienie o konieczności aktualizacji.

Strategia „Virtual Patching” – Twoja pierwsza linia obrony

Często od momentu odkrycia błędu do wydania oficjalnej poprawki mija kilka dni. W tym czasie Twoja strona jest bezbronna. Rozwiązaniem jest Virtual Patching (Wirtualne Łatanie). Polega ono na zastosowaniu reguły w firewallu (WAF), która blokuje próby wykorzystania konkretnej luki, zanim jeszcze zaktualizujesz samą wtyczkę. Dzięki temu systemy takie jak Wordfence czy Sucuri chronią Cię „od ręki”, dając czas na bezpieczne przetestowanie i wdrożenie oficjalnej aktualizacji.

Zasada „Zero Trust” wobec dodatków

Higiena kodu wymaga radykalnego podejścia do liczby aktywnych elementów na stronie:

- Usuwanie, a nie wyłączanie:

Wyłączona wtyczka nadal znajduje się na serwerze. Jeśli posiada lukę, haker może ją wykorzystać do uruchomienia złośliwego skryptu. Każdy nieużywany element musi zostać całkowicie skasowany z FTP.

- Weryfikacja reputacji:

Zanim zainstalujesz nowy moduł, sprawdź: kiedy była ostatnia aktualizacja, jaka jest liczba aktywnych instalacji i co o bezpieczeństwie autora piszą fora branżowe.

- Audyt łańcucha dostaw (Supply Chain):

Pamiętaj, że wtyczka może zostać sprzedana innemu deweloperowi, który w kolejnej aktualizacji może dodać kod śledzący lub reklamowy.

Automatyzacja monitoringu

Nie musisz ręcznie sprawdzać każdej wtyczki codziennie. Profesjonalne zarządzanie podatnościami opiera się na automatycznych skanerach:

- Skanery serwerowe: Narzędzia takie jak Patchstack lub Wordfence codziennie porównują Twoje wtyczki z bazami znanych błędów (CVE).

- Monitoring integralności plików: Jeśli system wykryje, że plik, który nie powinien być zmieniany (np. rdzeń WordPressa), nagle zmodyfikował swoją treść, natychmiast otrzymasz alert o potencjalnym włamaniu.

Chcesz rekomendację biznesową? Zamiast setek „fajnych” dodatków, postaw na minimalizm techniczny. Każda dodatkowa linia kodu to potencjalna ścieżka dla włamywacza. Regularny przegląd zasobów (raz na kwartał) to najtańszy i najskuteczniejszy audyt bezpieczeństwa, jaki możesz wykonać samodzielnie.

~Sandra Zielińska

HEAD OF PROJECT MANAGMENT

Kiedy wszystko zawiedzie – Disaster Recovery

W profesjonalnym podejściu nie zakładamy, że będziemy bezpieczni na 100%. Zakładamy, że kiedyś padniemy ofiarą ataku i musimy wiedzieć, co wtedy zrobić. Kluczowym etapem odporności cyfrowej jest Disaster Recovery i zastąpienie pytania – „czy strona padnie?” pytaniem – „kiedy to nastąpi?” oraz “jak szybko zdołam ją przywrócić?”

Strategia Disaster Recovery

Bezpieczeństwo nie kończy się na murach obronnych. Prawdziwą odporność (tzw. cyber resilience) mierzy się czasem, w jakim Twój biznes wraca do zarabiania pieniędzy po skutecznym ataku. Jeśli haker zaszyfruje Twoją bazę danych (atak Ransomware) lub błąd serwera wymaże pliki, musisz mieć plan, który nie opiera się na szczęściu.

Zasada 3-2-1-1-0: Standard nowoczesnego backupu

Profesjonalna strategia opiera się na modelu 3-2-1-1-0. Oznacza on posiadanie 3 kopii danych na 2 różnych nośnikach, z czego 1 znajduje się poza lokalizacją firmy (offsite). Kluczowym elementem w 2026 roku jest dodatkowa 1 kopia typu Immutable (niezmienialna). To przełomowe rozwiązanie sprawia, że haker nie może jej usunąć ani zaszyfrować, nawet jeśli zdobędzie pełne uprawnienia administratora. Całość zamyka cyfra 0, oznaczająca brak błędów podczas regularnych testów przywracania danych

RTO i RPO: Kluczowe wskaźniki dla biznesu

Zamiast technicznego żargonu, skup się na dwóch parametrach, które powinna gwarantować Ci Twoja agencja lub hosting:

- RPO (Recovery Point Objective): Ile danych możesz stracić? Jeśli backup robi się raz na 24h, a strona padnie o 23:00, tracisz cały dzień zamówień. W 2026 r. dla e-commerce standardem jest backup co 1-4h.

- RTO (Recovery Time Objective): Jak szybko strona wróci online? Czy przywracanie 50GB danych zajmie Twojemu adminowi 15 minut, czy 2 dni robocze?

„Zatruwanie” backupów – nowe zagrożenie

Współczesne ataki są projektowane tak, by infekcja „uśpiła się” na Twojej stronie na kilka tygodni. Cel? Haker chce, aby złośliwy kod trafił do wszystkich Twoich kopii zapasowych.

- Rozwiązanie: Regularne skanowanie backupów. Przed przywróceniem kopii na serwer produkcyjny, musi ona zostać sprawdzona przez skaner antywirusowy w izolowanym środowisku.

Praktyczne kroki do wdrożenia:

- Zautomatyzuj eksport: Skonfiguruj wtyczkę (np. UpdraftPlus, Duplicator) lub skrypt serwerowy, aby wysyłał kopie bezpośrednio na zewnętrzny serwer S3 (Amazon, Google Cloud lub Backblaze).

- Testuj „na sucho”: Raz na kwartał spróbuj postawić kopię strony na zupełnie innej domenie testowej. Jeśli proces zajmuje Ci więcej niż godzinę, Twoja procedura wymaga optymalizacji.

- Monitoring integralności: Korzystaj z narzędzi, które powiadomią Cię, jeśli rozmiar backupu nagle drastycznie spadnie (co może oznaczać błąd zapisu lub atak).

- Immutable Backups: W 2026 roku nowoczesne systemy backupu tworzą kopie „niezmienialne”. Jeśli haker uzyska dostęp do Twojego serwera i spróbuje skasować backupy (standard przy atakach Ransomware), te kopie pozostaną nietknięte (Zasada 3-2-1 backupu).

Aspekt prawny i RODO: bezpieczeństwo jako fundament zgodności

Nie można oddzielić bezpieczeństwa technicznego od wymogów prawnych. Każdy incydent naruszający integralność danych na Twojej stronie to nie tylko problem wizerunkowy, ale obowiązek prawny wynikający z RODO (GDPR) oraz najnowszych dyrektyw unijnych, takich jak NIS2.

Opracowano na podstawie: https://samorzad.infor.pl/sektor/organizacja/compliance/5752906,piec-lat-obowiazywania-rodo-czy-mamy-rodoere.html

Wyciek danych to nie tylko „utrata haseł”

Według przepisów, naruszeniem bezpieczeństwa jest każda sytuacja, w której dane osobowe Twoich klientów (imię, e-mail, adres IP, historia zamówień) zostaną przypadkowo lub bezprawnie zniszczone, utracone lub zmienione.

Zasada rozliczalności: To Ty jako administrator danych musisz udowodnić, że zrobiłeś wszystko, co możliwe (tzw. state-of-the-art), aby zabezpieczyć stronę. Brak certyfikatu SSL, nieaktualne PHP czy brak MFA mogą zostać uznane za rażące zaniedbanie podczas kontroli. Zapoznaj się z Wytyczne UODO dotyczące zabezpieczeń danych osobowych

72 godziny na reakcję

Jeśli dojdzie do włamania, zegar zaczyna tykać. Masz dokładnie 72 godziny od wykrycia incydentu na zgłoszenie go do Prezesa Urzędu Ochrony Danych Osobowych (UODO).

Jeśli nie masz logów serwera i systemu monitoringu, nie będziesz w stanie określić, co dokładnie wyciekło. Brak tej wiedzy paraliżuje proces zgłoszenia i naraża Cię na najwyższe wymiary kar.

Szyfrowanie baz danych i minimalizacja

W 2026 roku profesjonalne strony stosują zasadę Data Minimization. Nie zbieraj danych, których nie potrzebujesz do realizacji zamówienia.

Upewnij się, że dane w bazie danych (np. numery telefonów czy adresy) są szyfrowane. W przypadku włamania haker wyniesie plik, którego nie będzie w stanie odczytać bez klucza kryptograficznego.

Podsumowanie dla dociekliwych

Wiedza o bezpieczeństwie zmienia się dynamicznie. Aby być na bieżąco bez bycia ekspertem IT, śledź regularnie te trzy źródła:

- ZaufanaTrzeciaStrona.pl – zaawansowane, ale zrozumiałe analizy polskich incydentów.

- Niebezpiecznik.pl – najszybsze ostrzeżenia o nowych kampaniach phishingowych i lukach.

- OWASP Top 10 – globalny standard, który co kilka lat definiuje priorytety w obronie stron WWW.